XSS深度利用

slug

series-status

status

summary

date

series

type

password

icon

tags

category

引言

随着互联网的普及和发展,Web应用程序已成为我们日常生活中不可或缺的一部分。Web应用程序是建立在客户端-服务器模型之上的,客户端发送请求到服务器,服务器处理请求并返回响应。由于Web应用程序通常需要处理用户提供的输入数据,因此安全问题是Web应用程序开发过程中需要重点关注的问题之一。

在Web应用程序中,跨站脚本攻击(Cross-Site Scripting,XSS)是最常见的安全漏洞之一。XSS攻击者通过注入恶意脚本来实现对Web应用程序的攻击。这些脚本可以窃取用户的敏感信息,例如登录凭据、会话令牌、cookie等。此外,攻击者还可以利用XSS攻击来执行其他恶意操作,例如重定向用户到攻击者控制的网站、修改页面内容、注入恶意代码等。

在本篇博文中,我们将深入探讨XSS攻击的深度利用方法。我们将介绍XSS攻击中攻击者可以使用的工具。我们希望本篇博文能够帮助Web应用程序开发人员、安全专业人士和普通用户更好地理解XSS攻击,并提供实用的建议来保护Web应用程序免受XSS攻击的威胁。

Beef

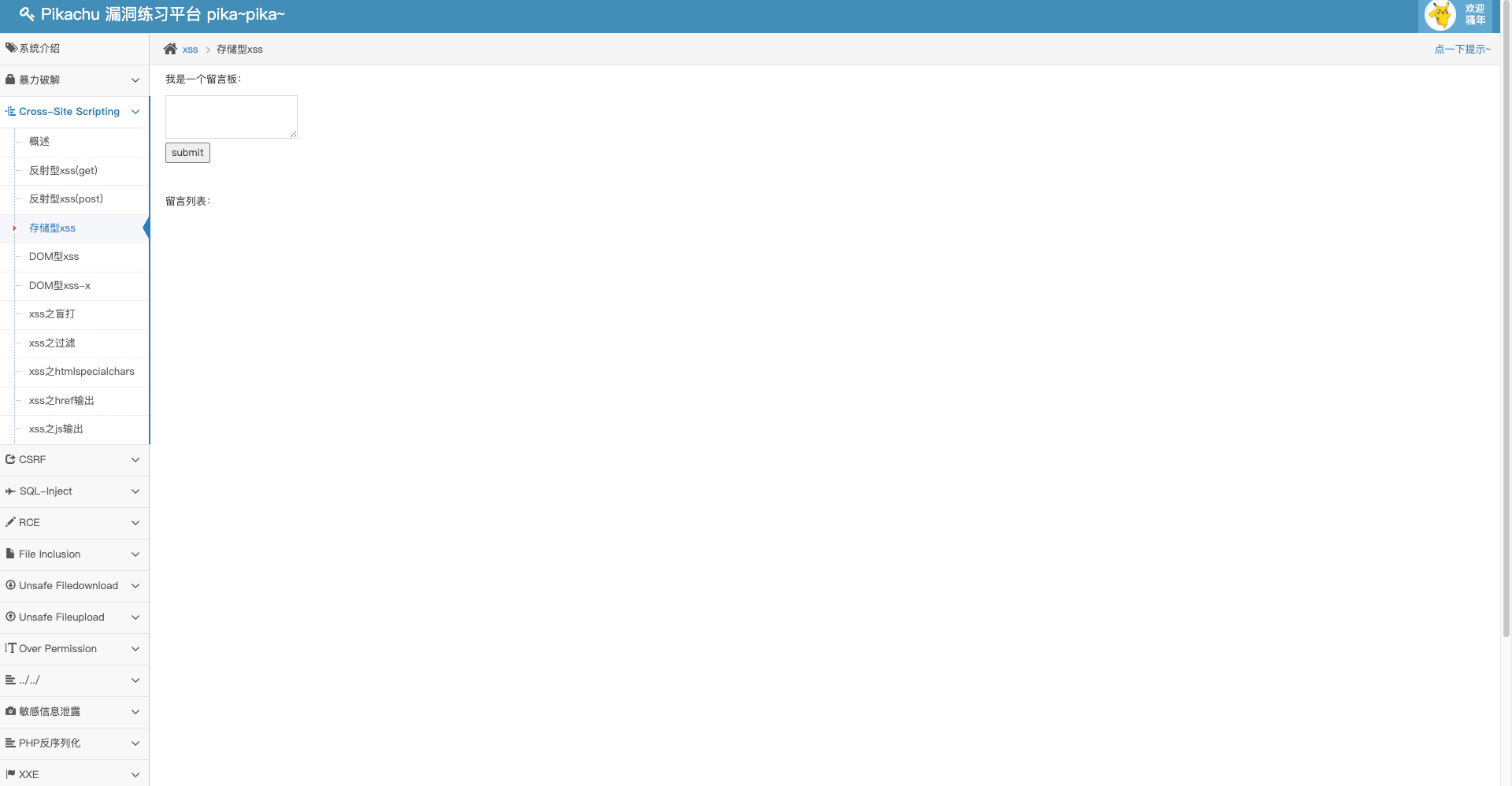

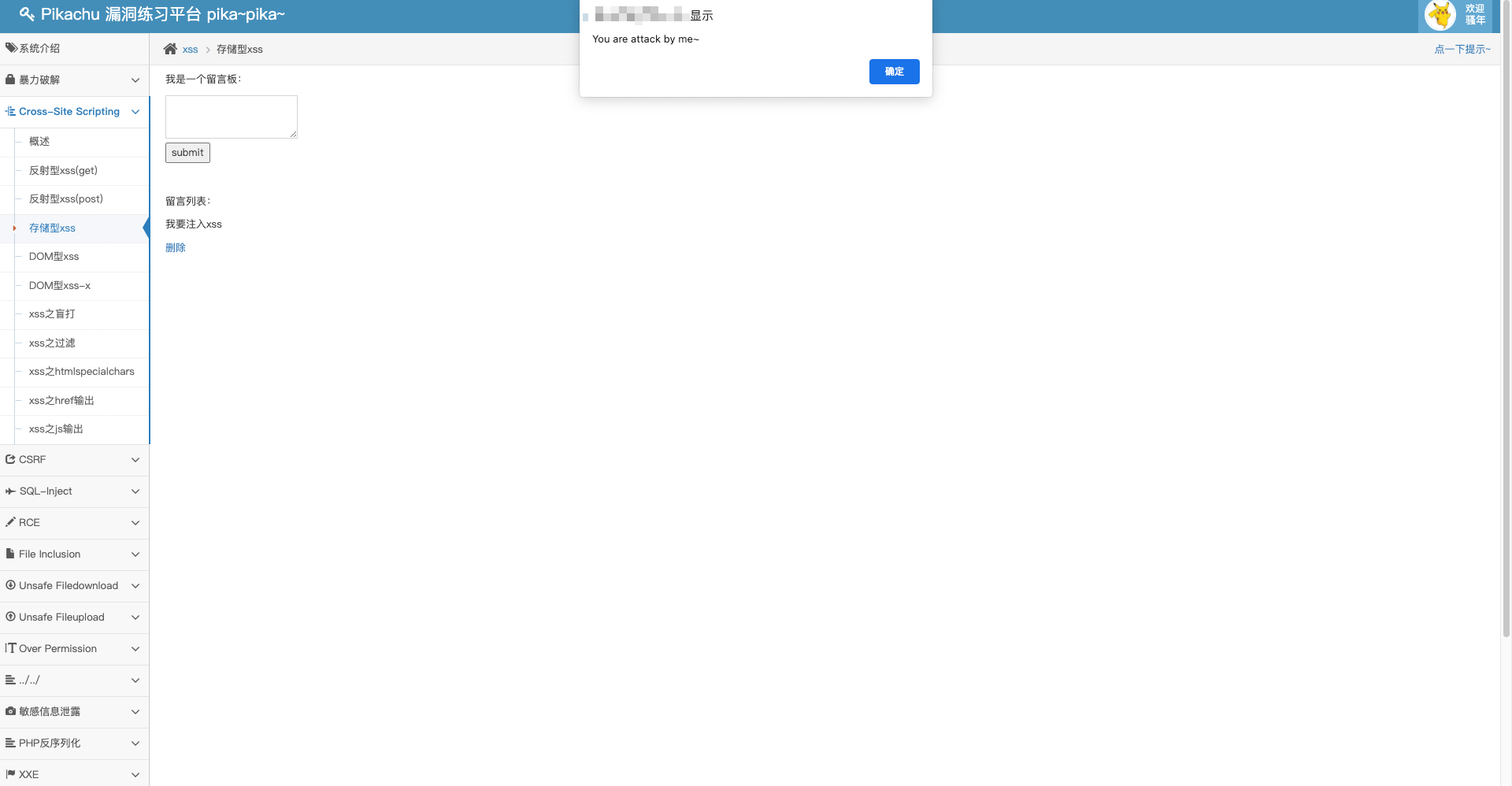

漏洞环境

- Pikachu靶场

- 存储型XSS模块

无交互漏洞利用

beef hook

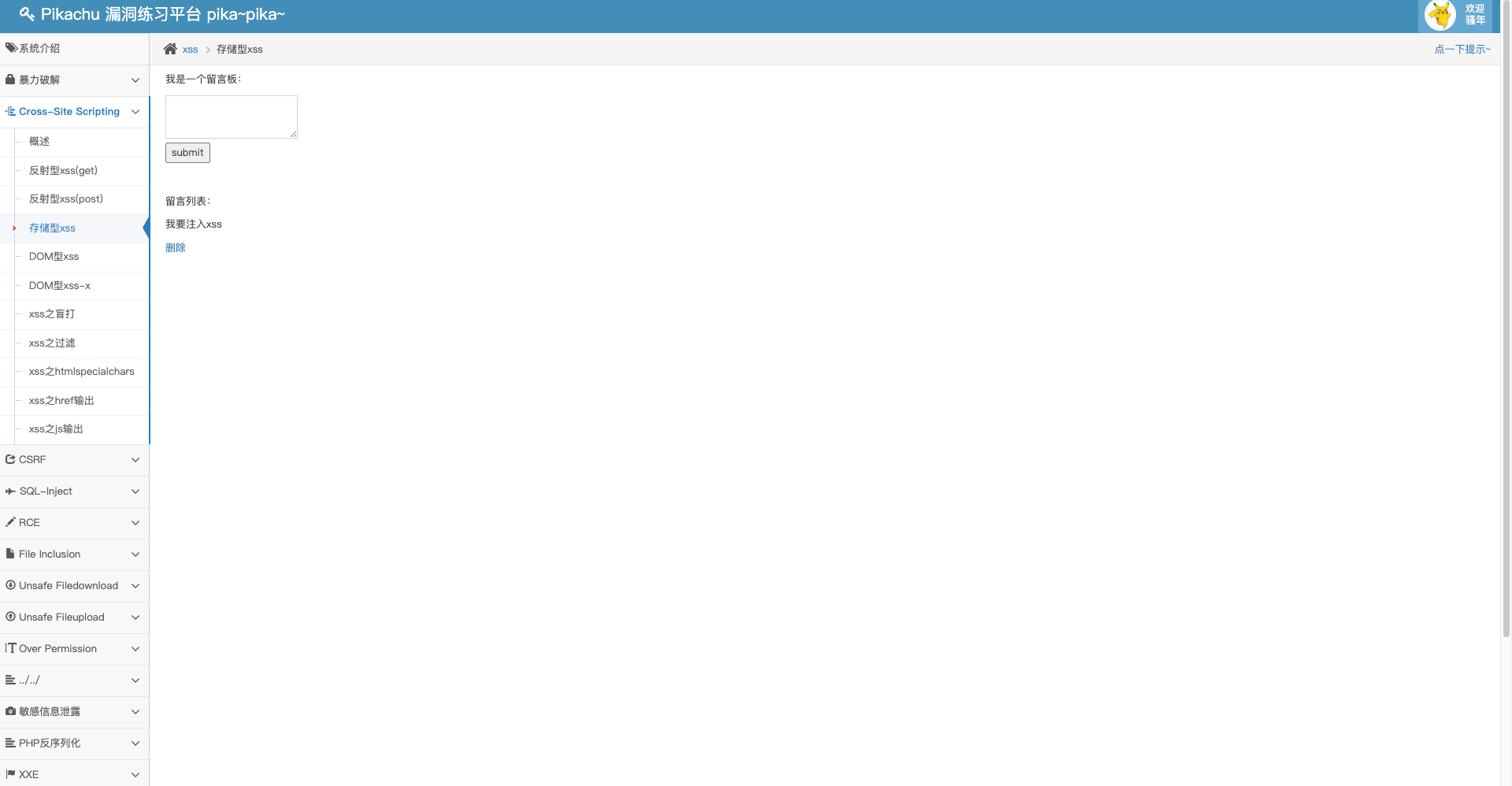

先在存储xss漏洞点注入带有hook的xss payload

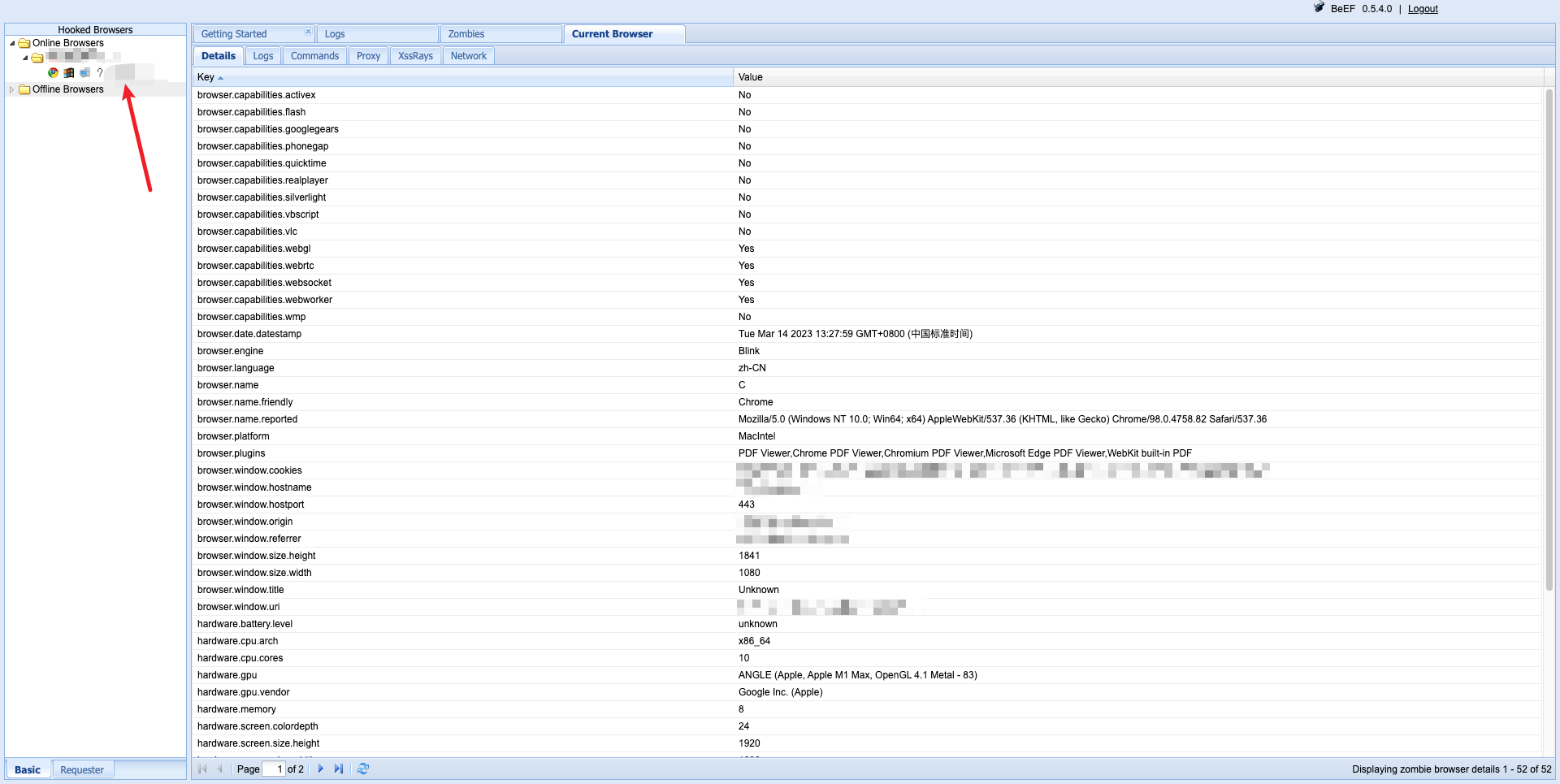

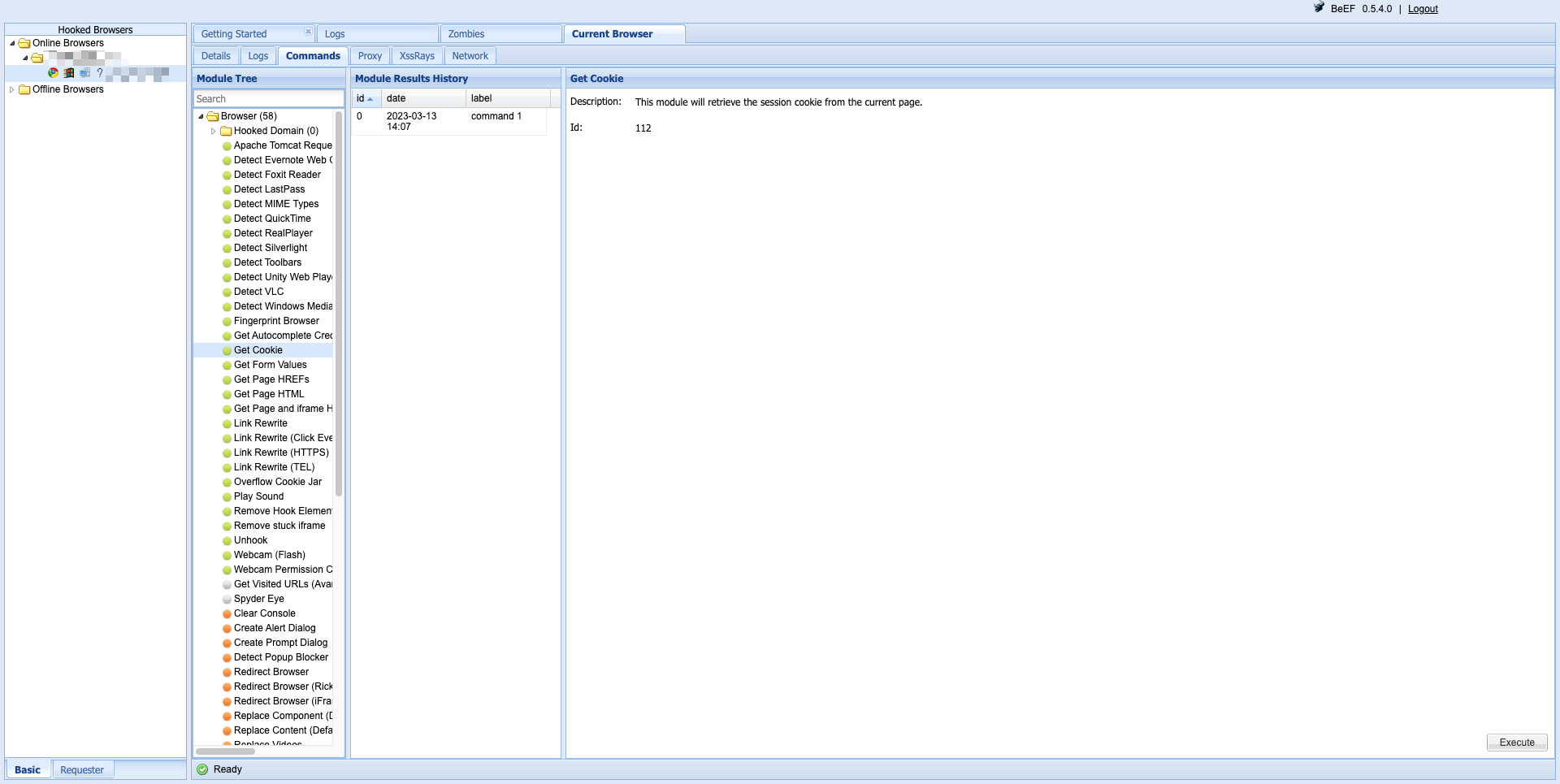

随后回到beef中即可看到被攻击浏览器已经上线

beef 基本使用

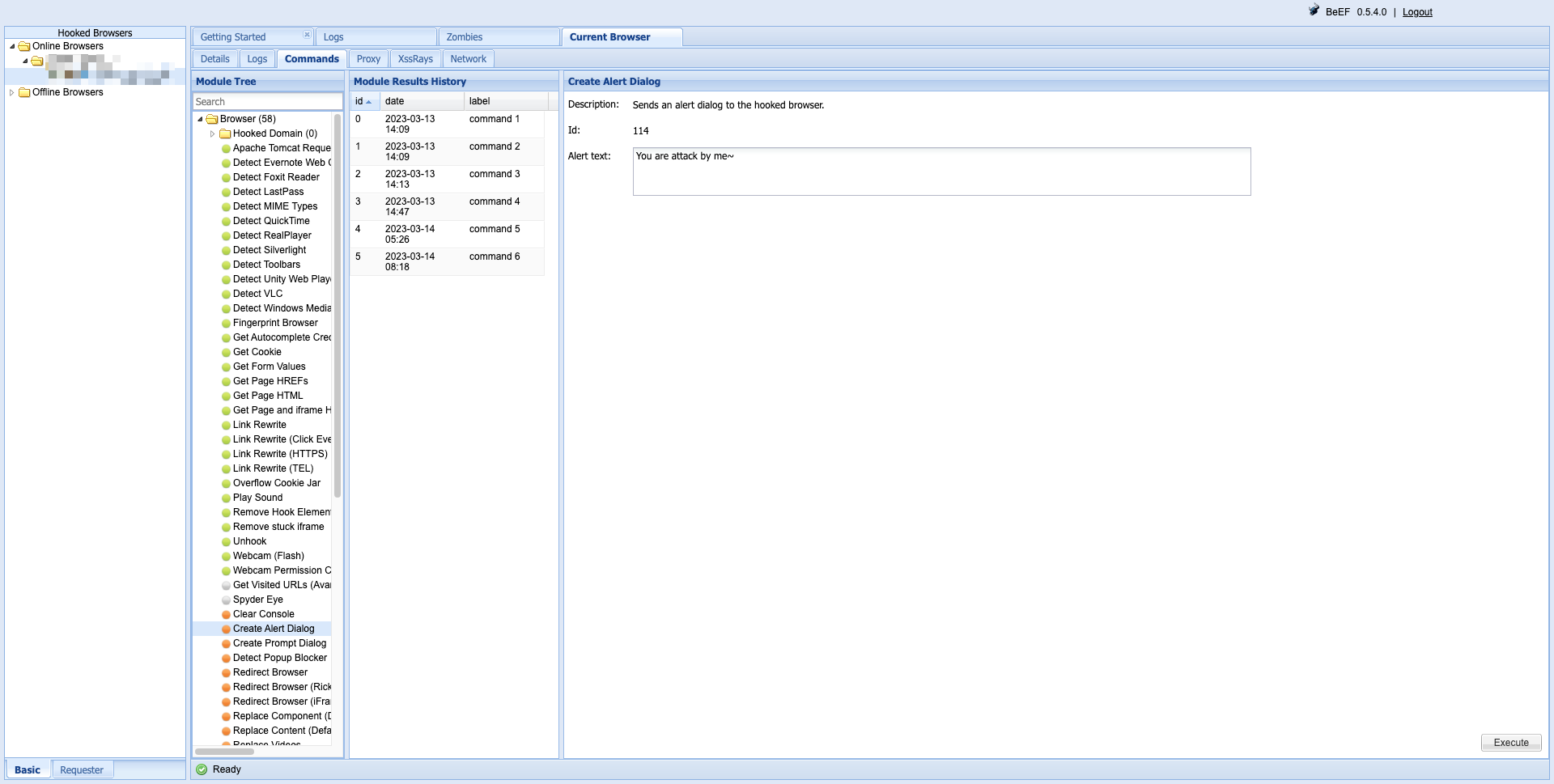

弹窗

作为最基本的xss功能,beef自然也是支持的

点击右下角的执行即可

可以看到被攻击浏览器已经显示了弹窗。

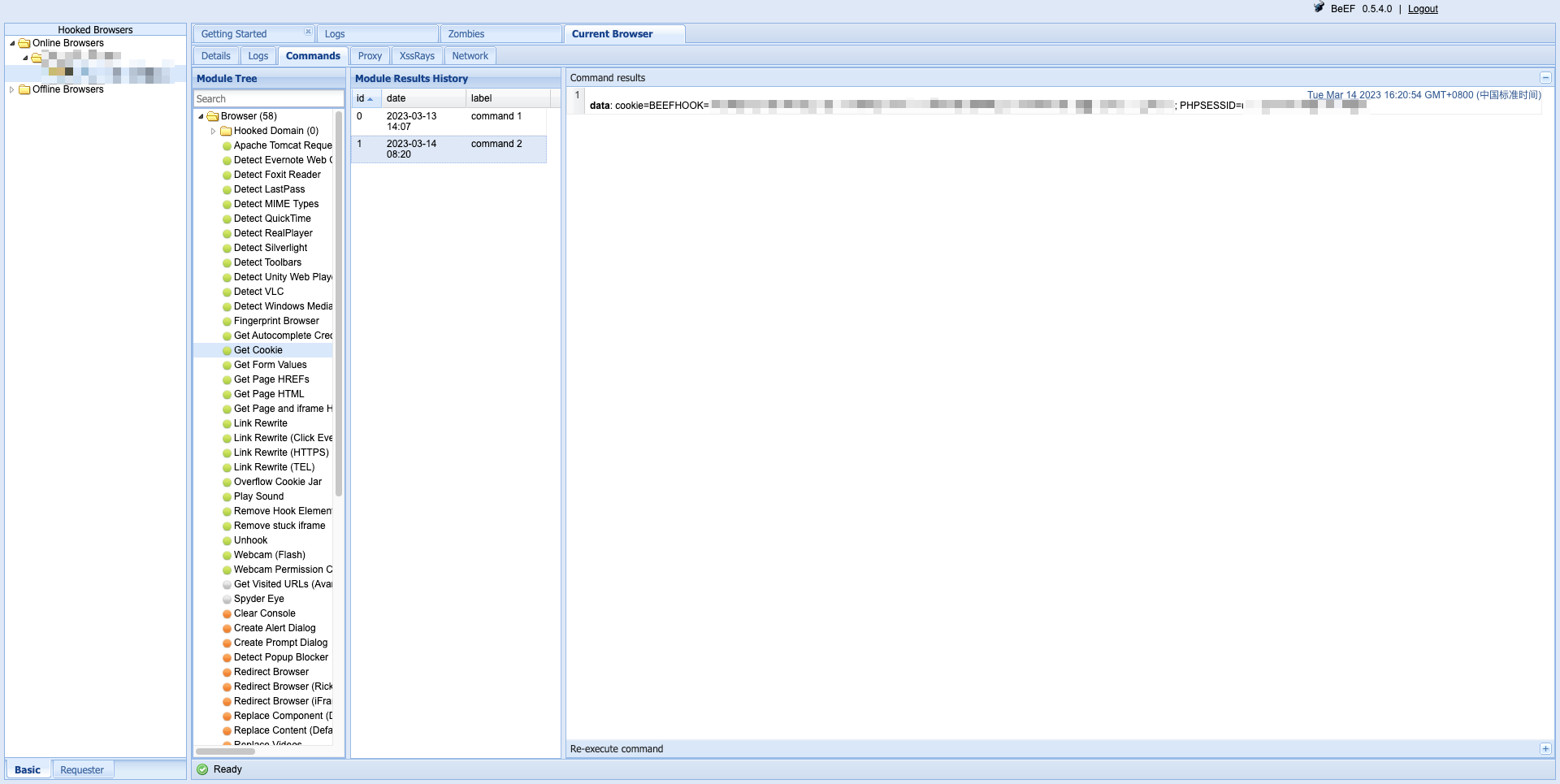

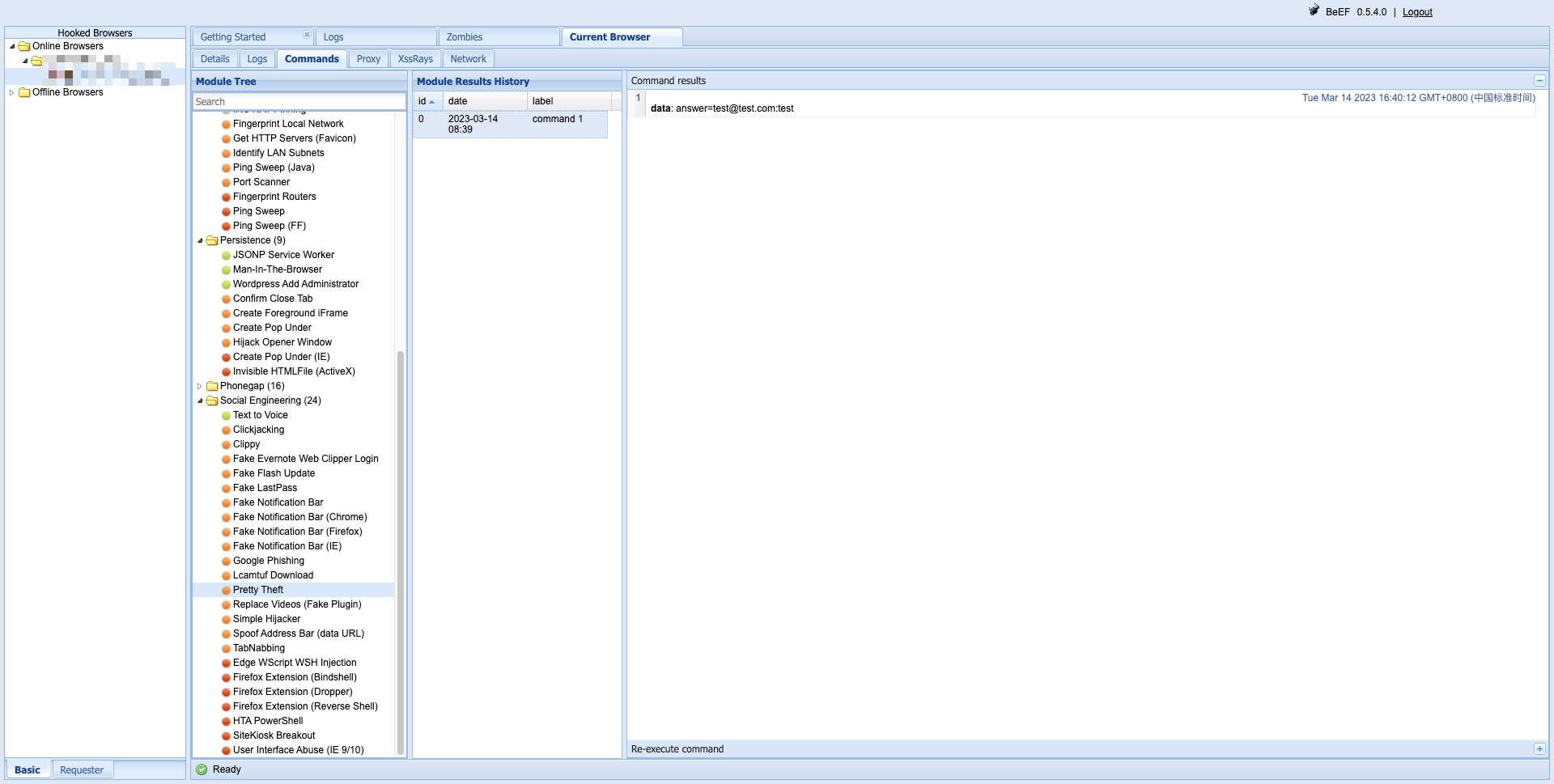

获取cookie

点击执行

即可看到这里已经获取到了目标浏览器的cookie信息。

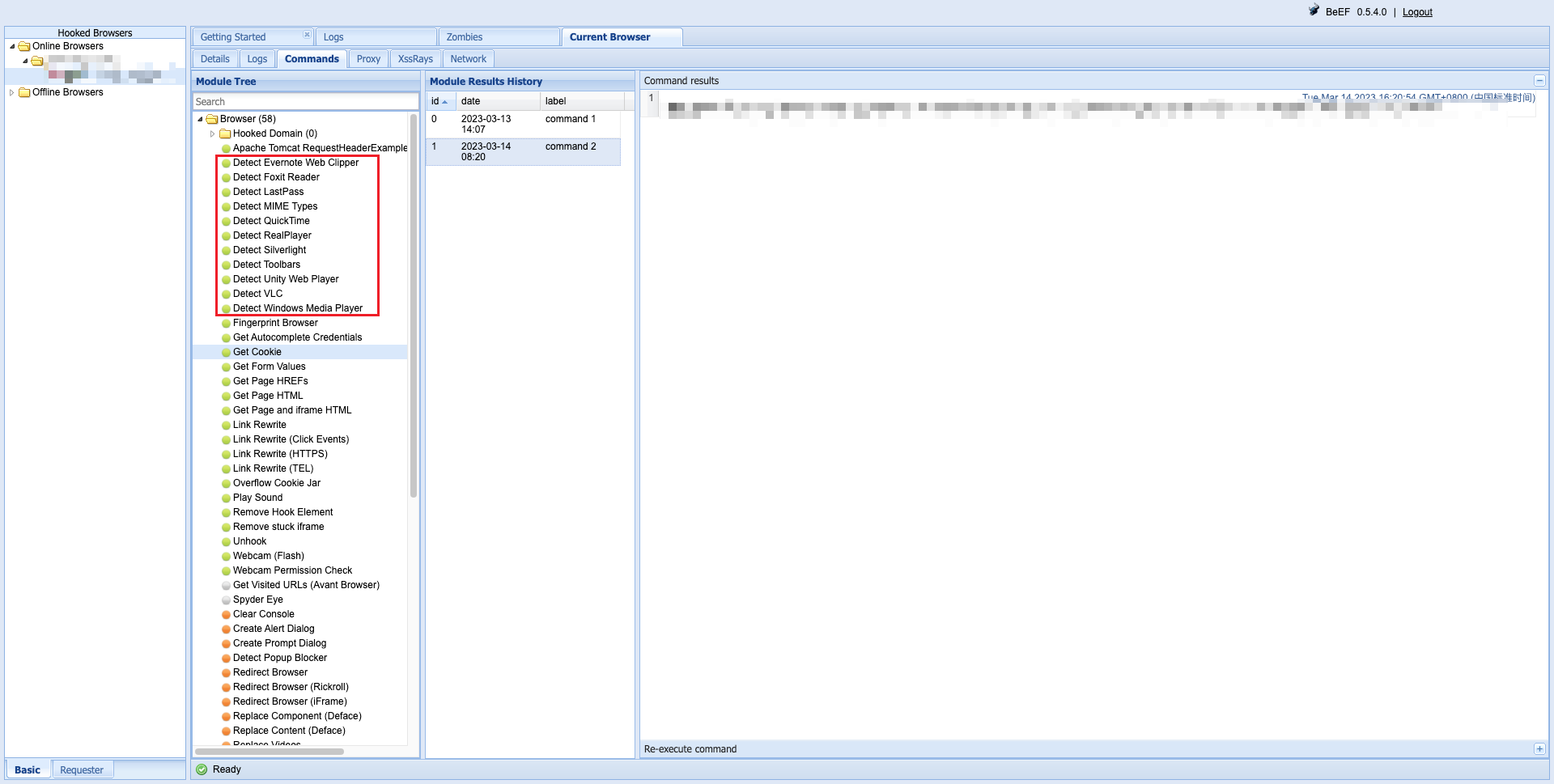

本地服务探测

这里有一些基于浏览器的服务探测功能,使用方法和前文一致,基本就是点击执行即可。

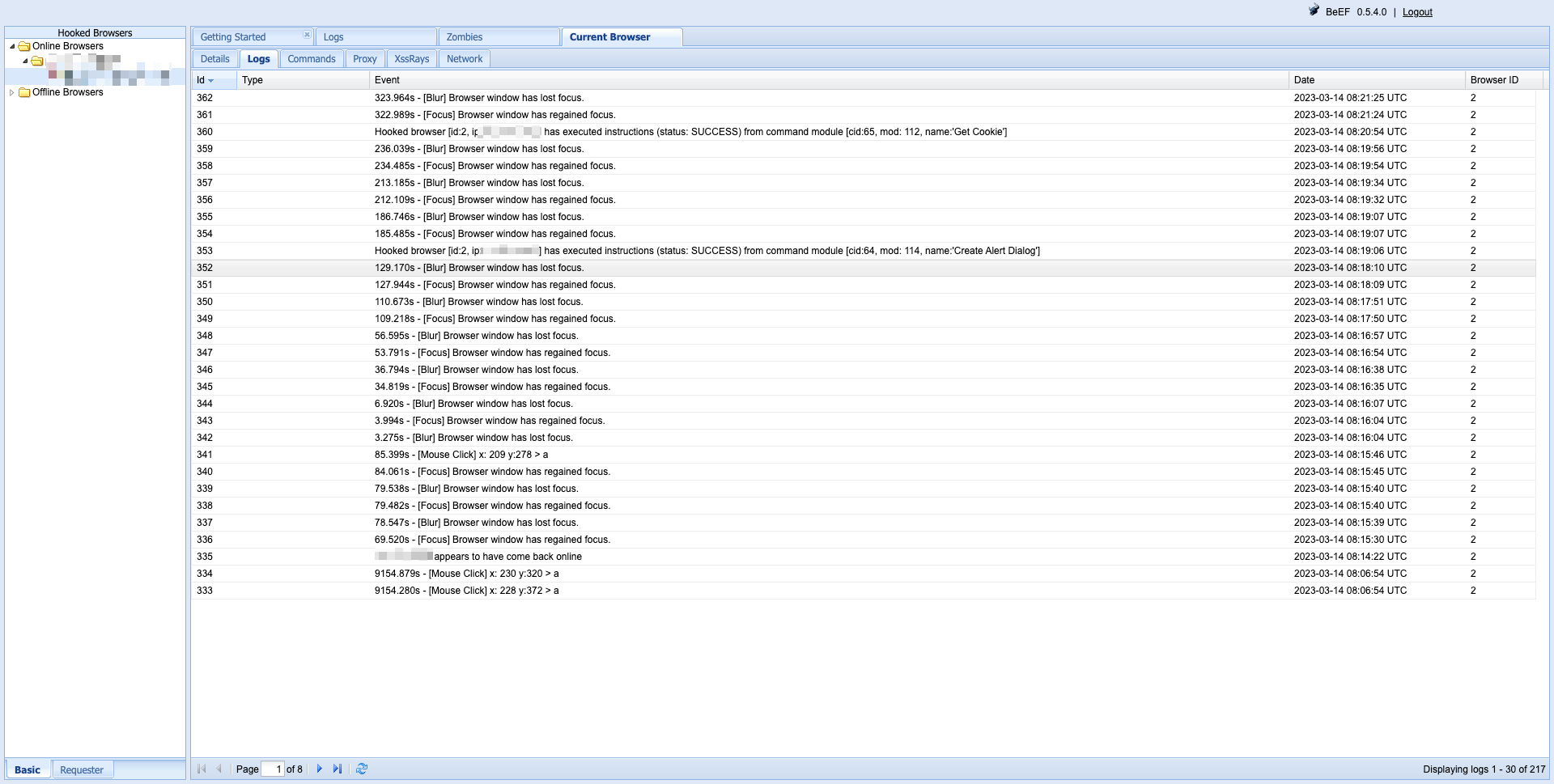

日志记录

beef另外还支持了对被攻击浏览器全部操作的全监控,包括在浏览器中的点击、输入等操作。

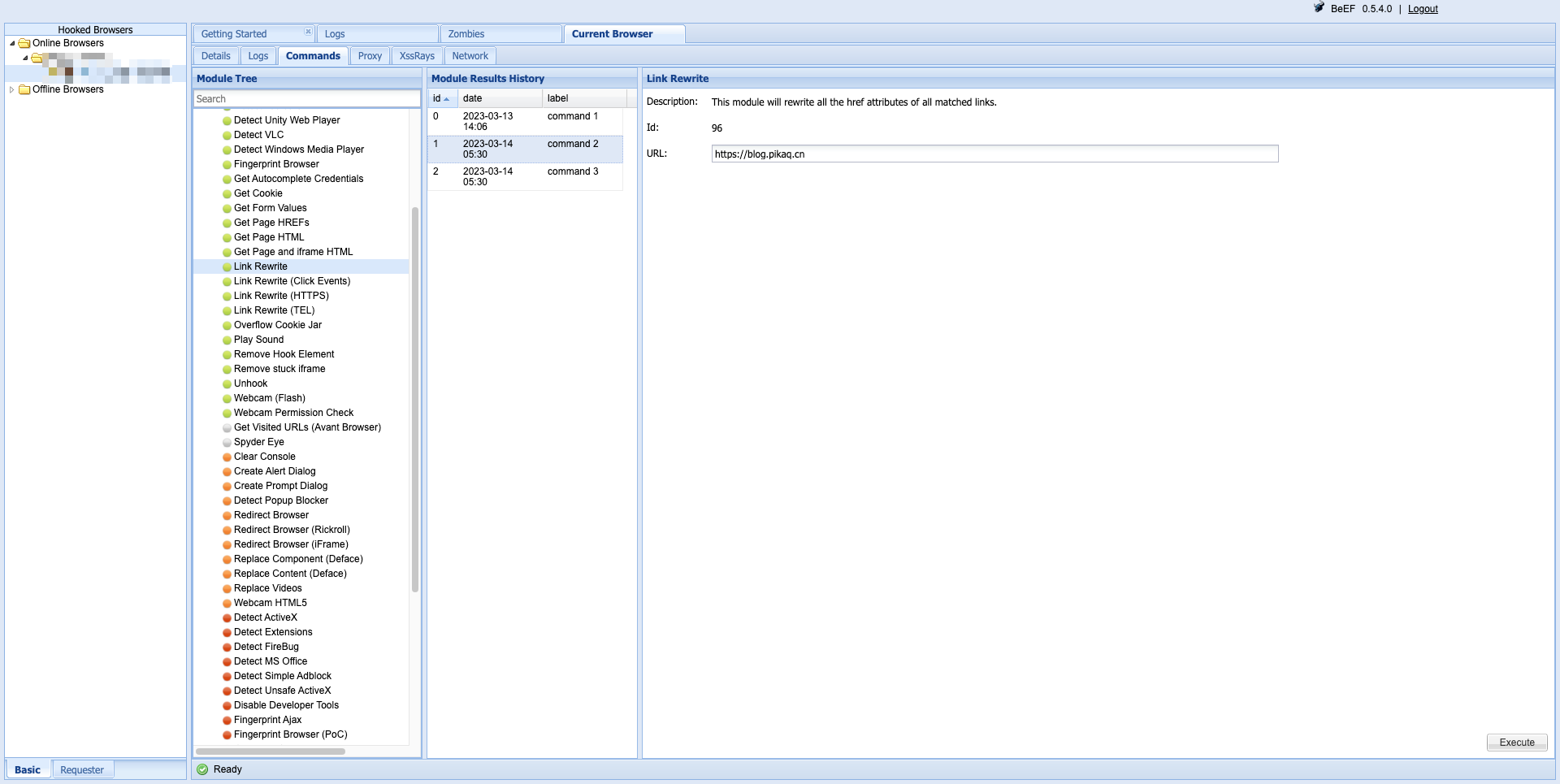

页面强制跳转

beef还支持了页面url重写操作。这里我们让被攻击浏览器跳转到我们的博客。

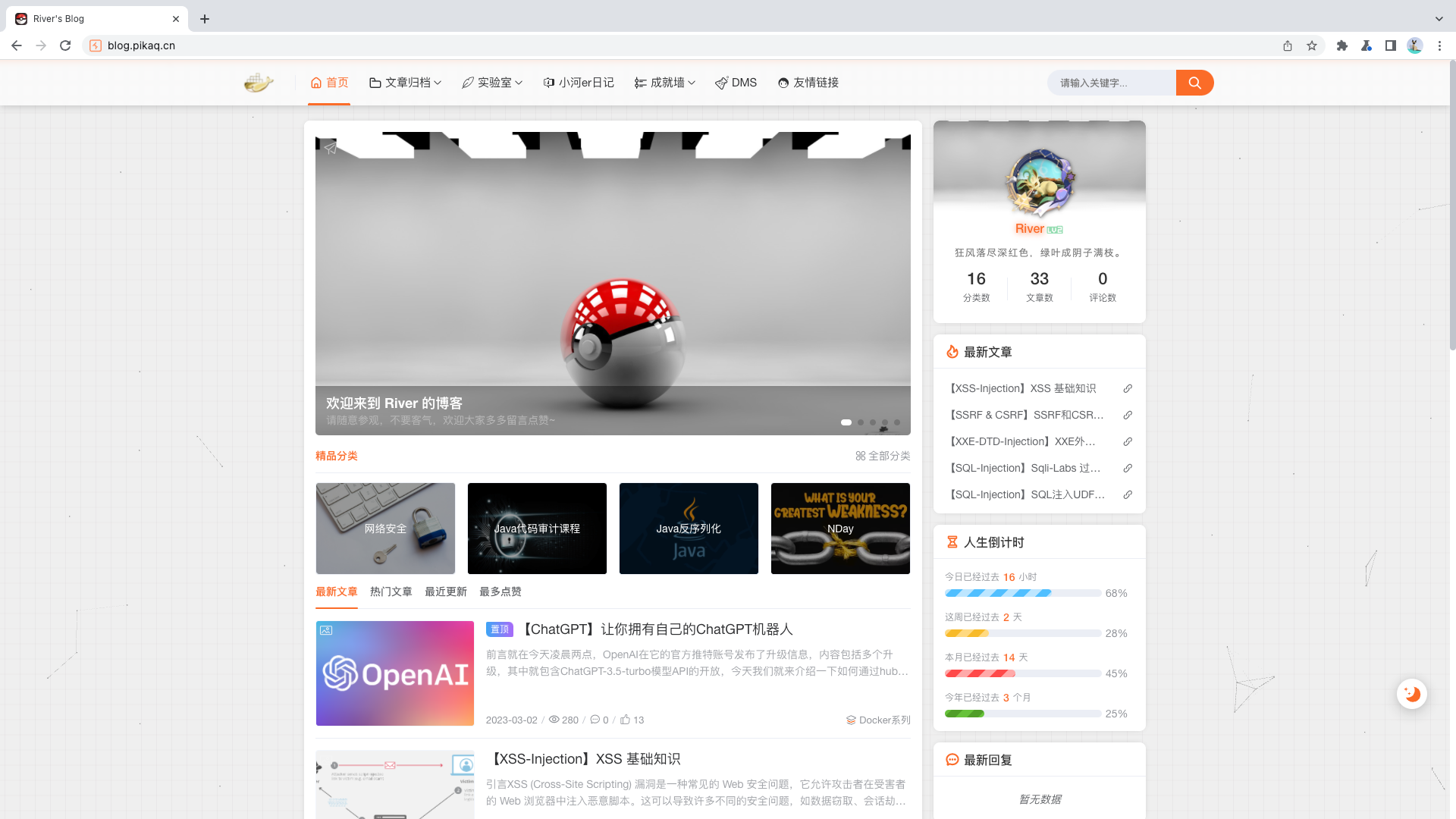

在被攻击浏览器点击任意功能后即跳转至我们制定的网站。

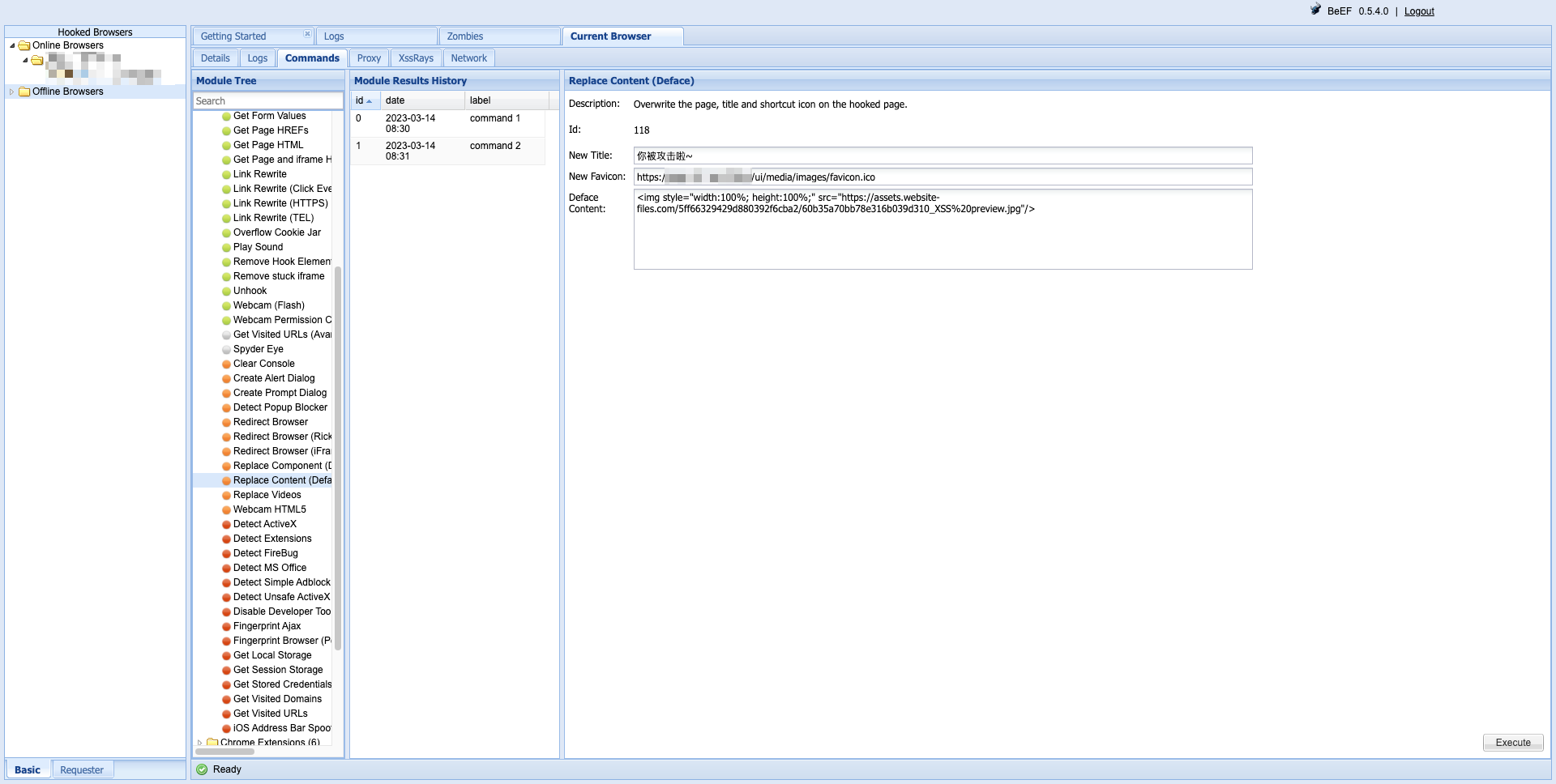

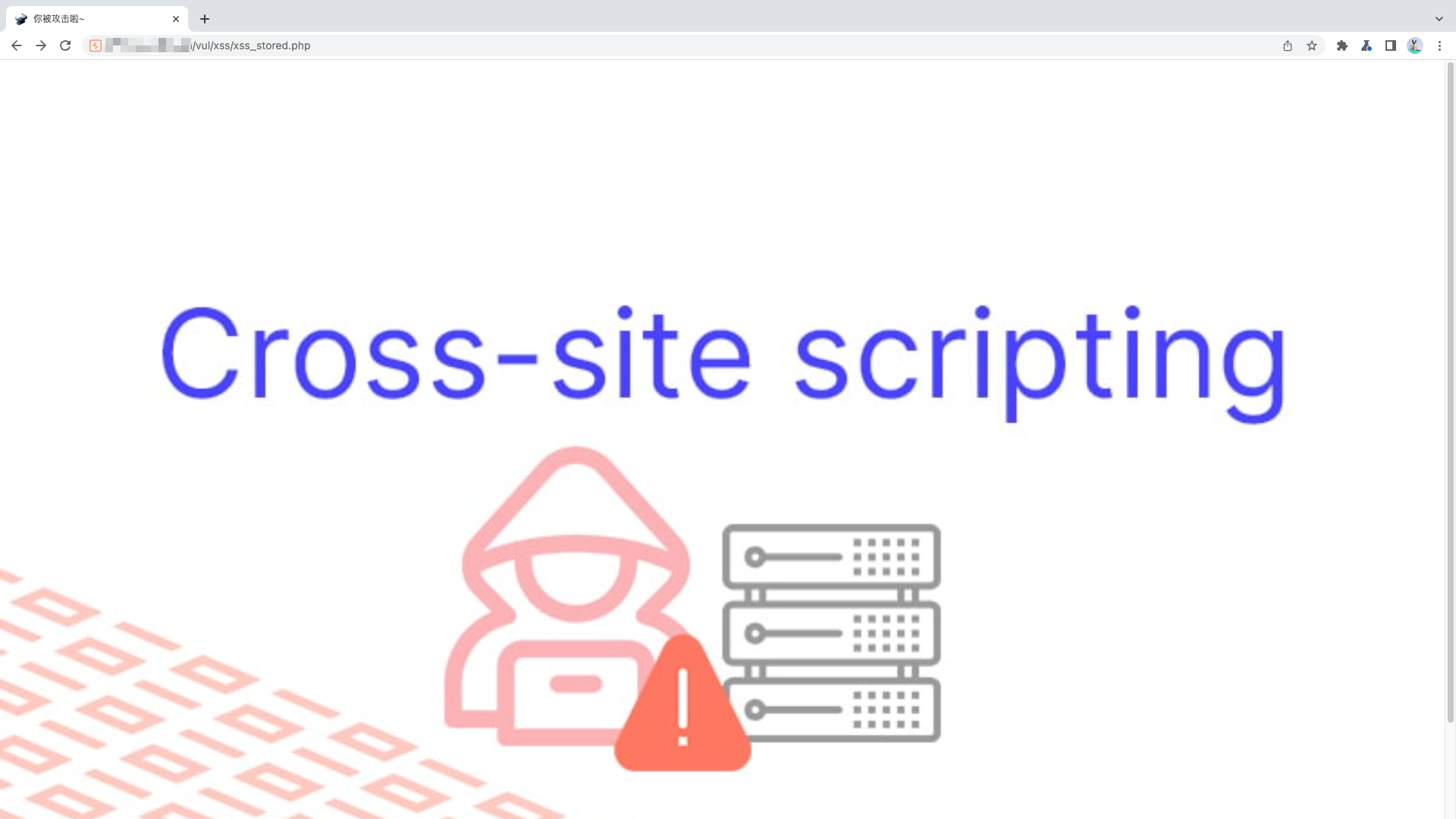

页面内容重写

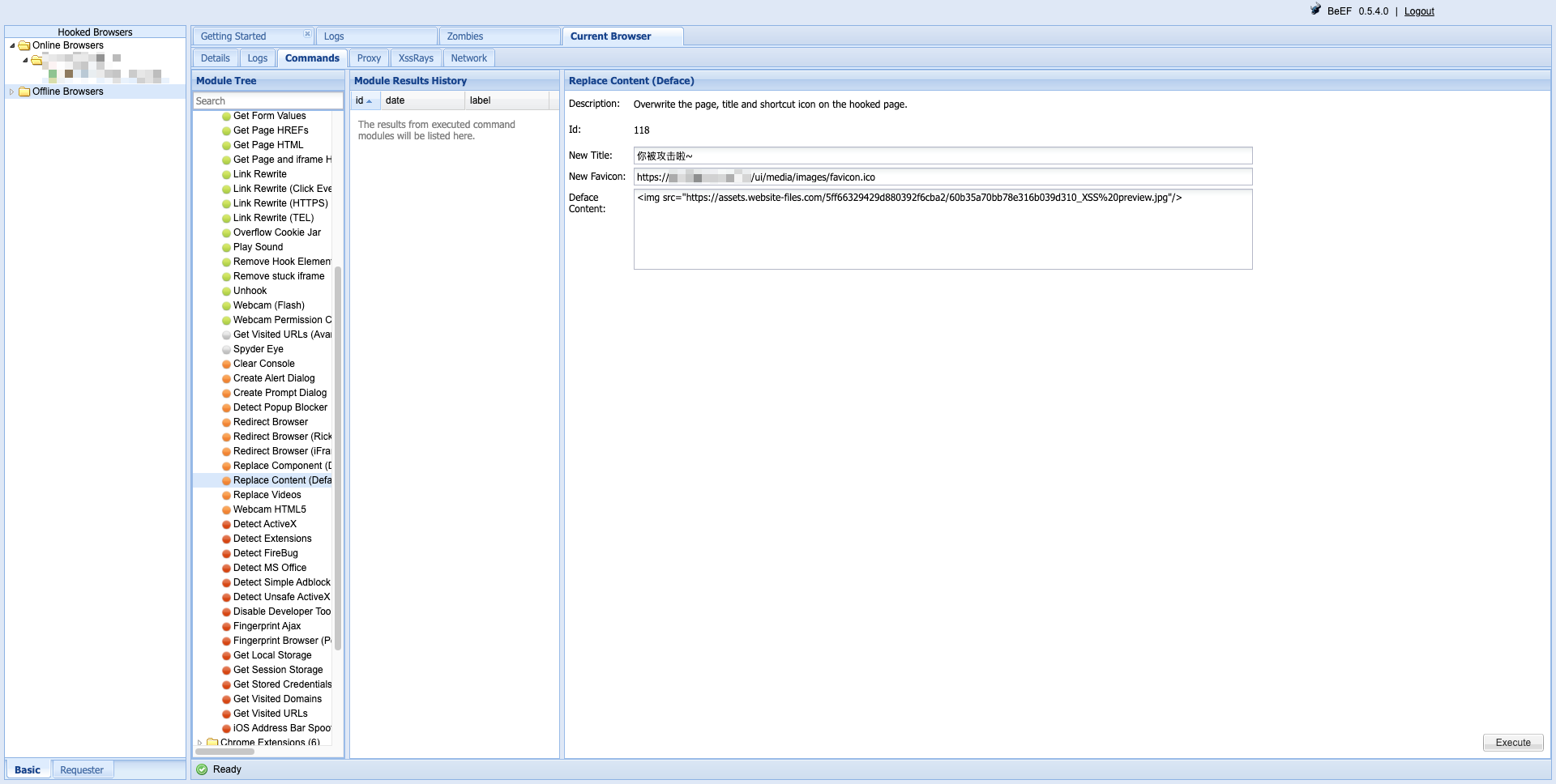

同时,beef还支持对页面内容全部进行重写

这里我们将页面修改为一张我们找来的图片~

执行后就会发现页面已经被替换成这个图片了。

当然,我们也可以通过设定css样式来让图片填满整个页面(试想如果修改为有倾向的图片会造成什么后果)

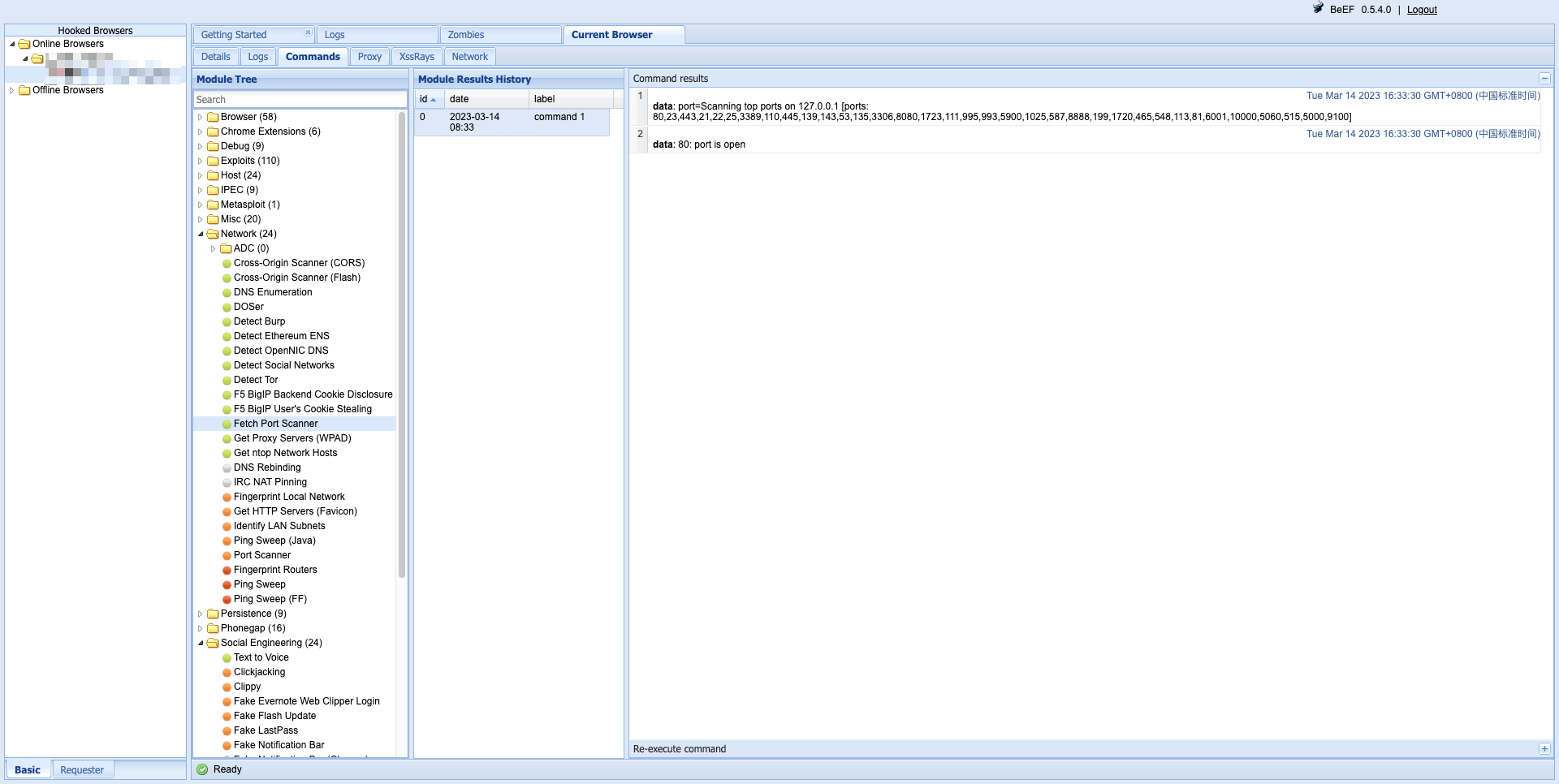

端口扫描

当然,我们还可以利用这个浏览器进行内网探测

持久化

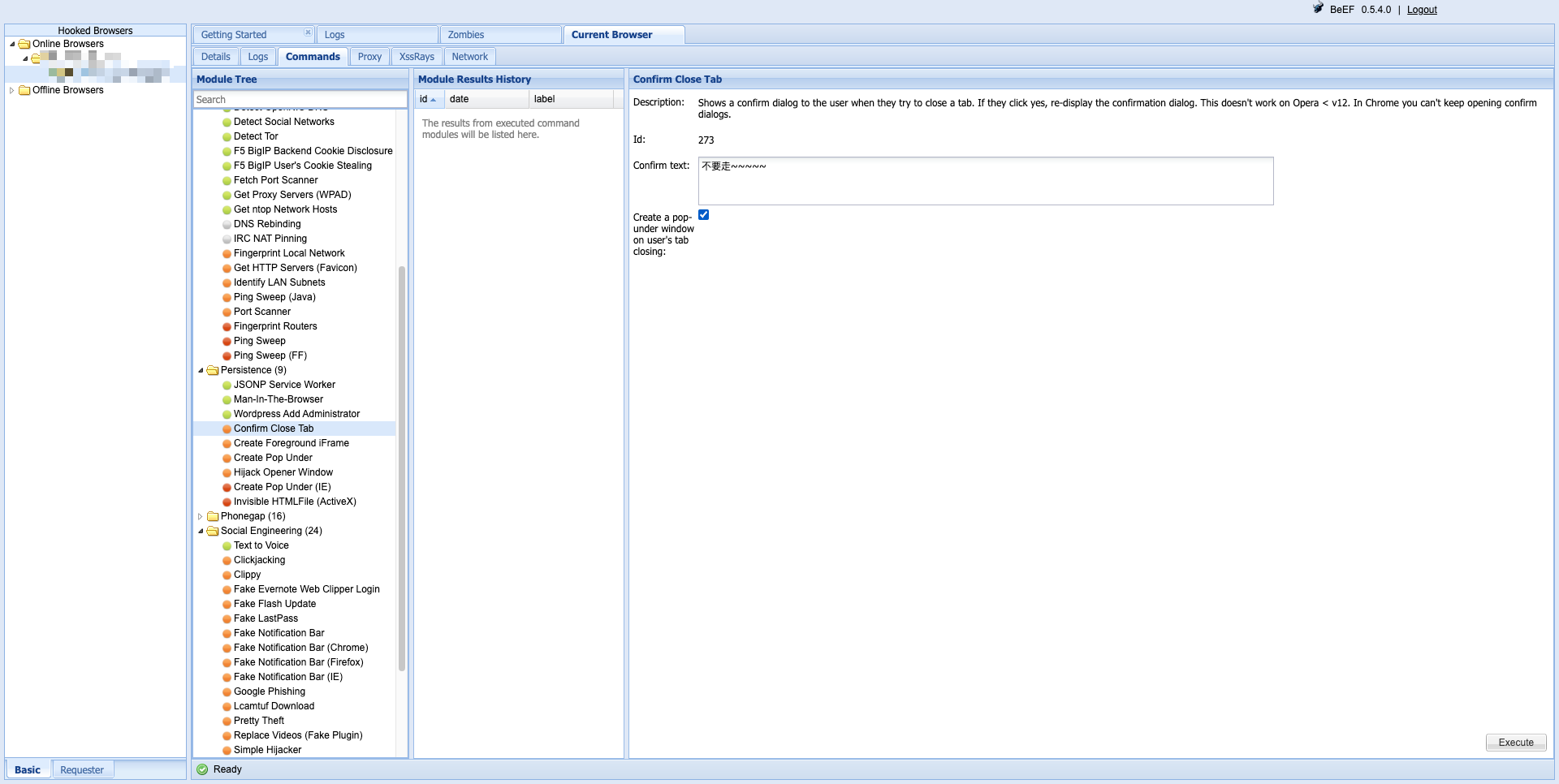

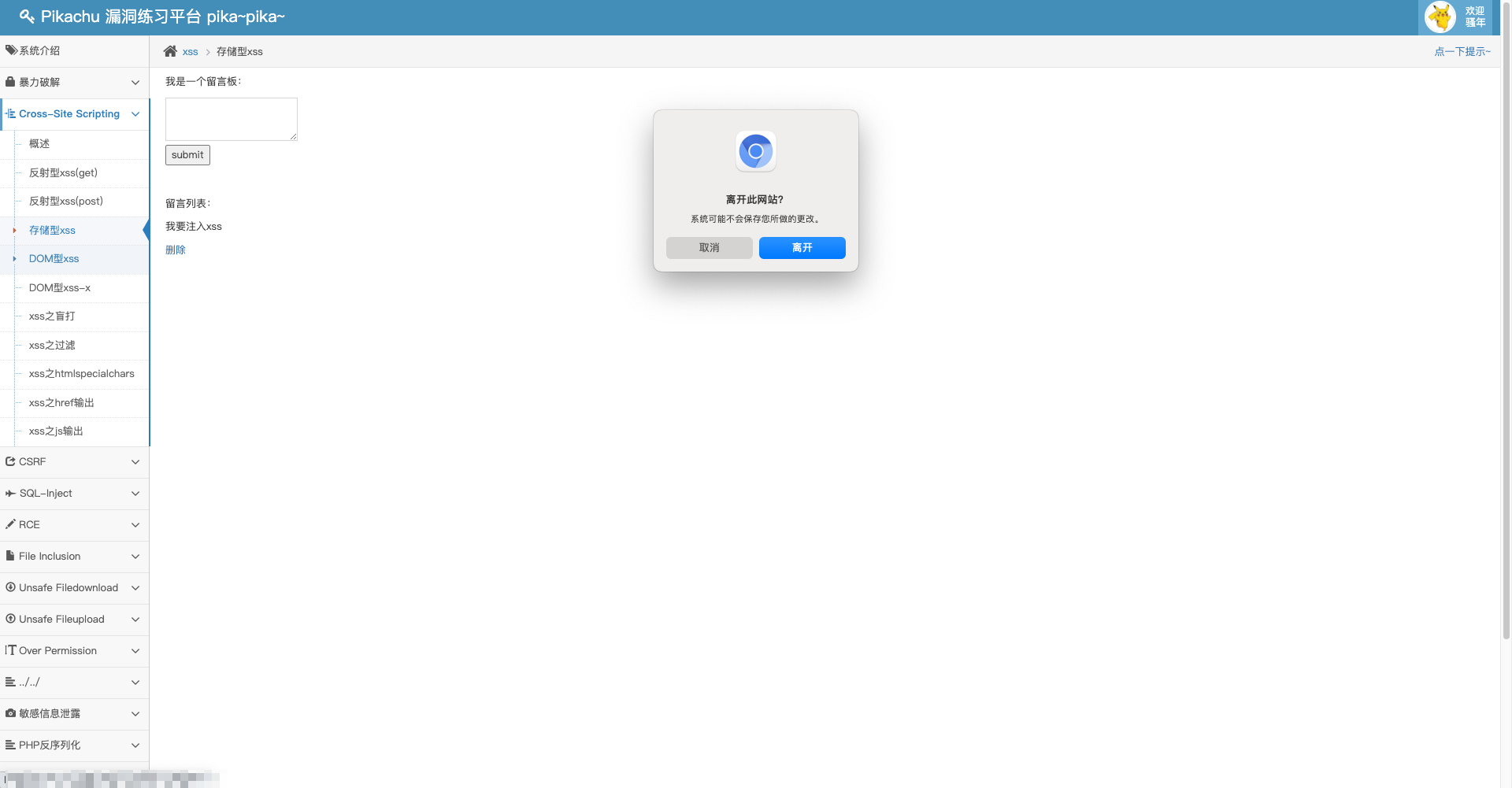

我们还可以里一共persistence模块的攻击,让我们的连接更加持久一些

比如这里我们就会在用户想要离开页面的时候弹窗

社工

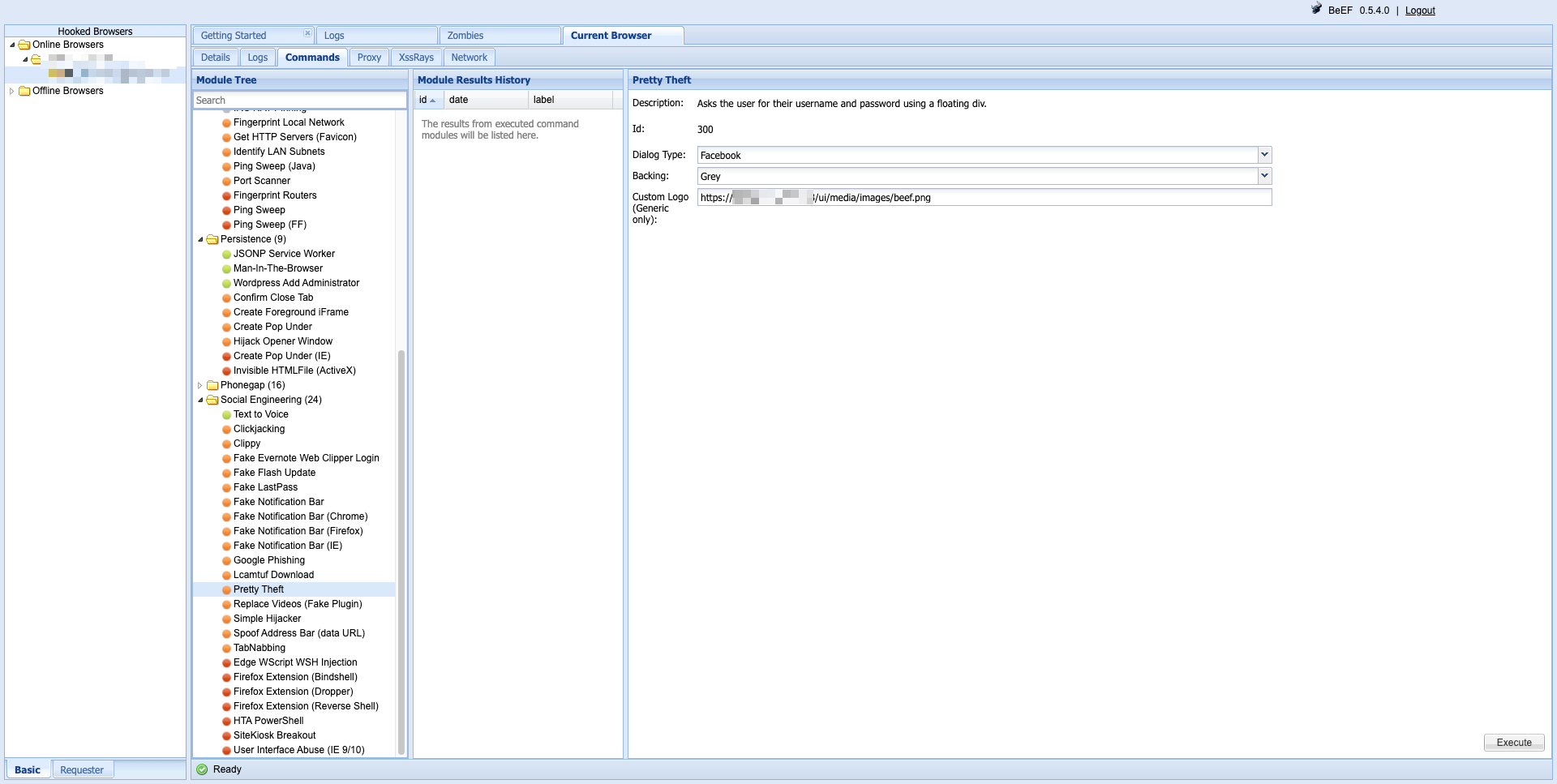

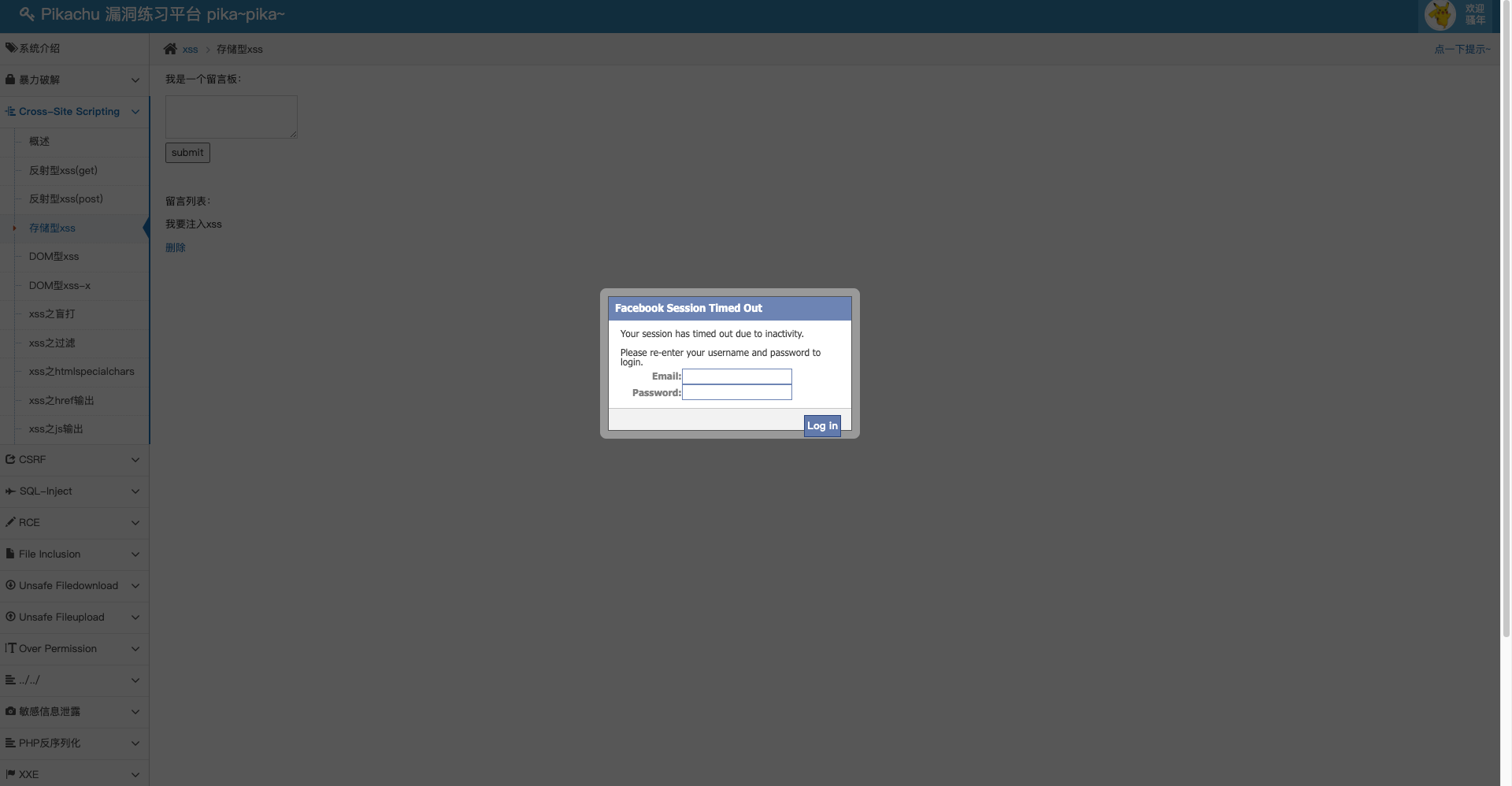

beef同样还支持了很多钓鱼操作,这里我们演示一下利用Facebook登录失效和flash更新钓鱼用户的账号密码。

- beef

- 靶标

- 结果

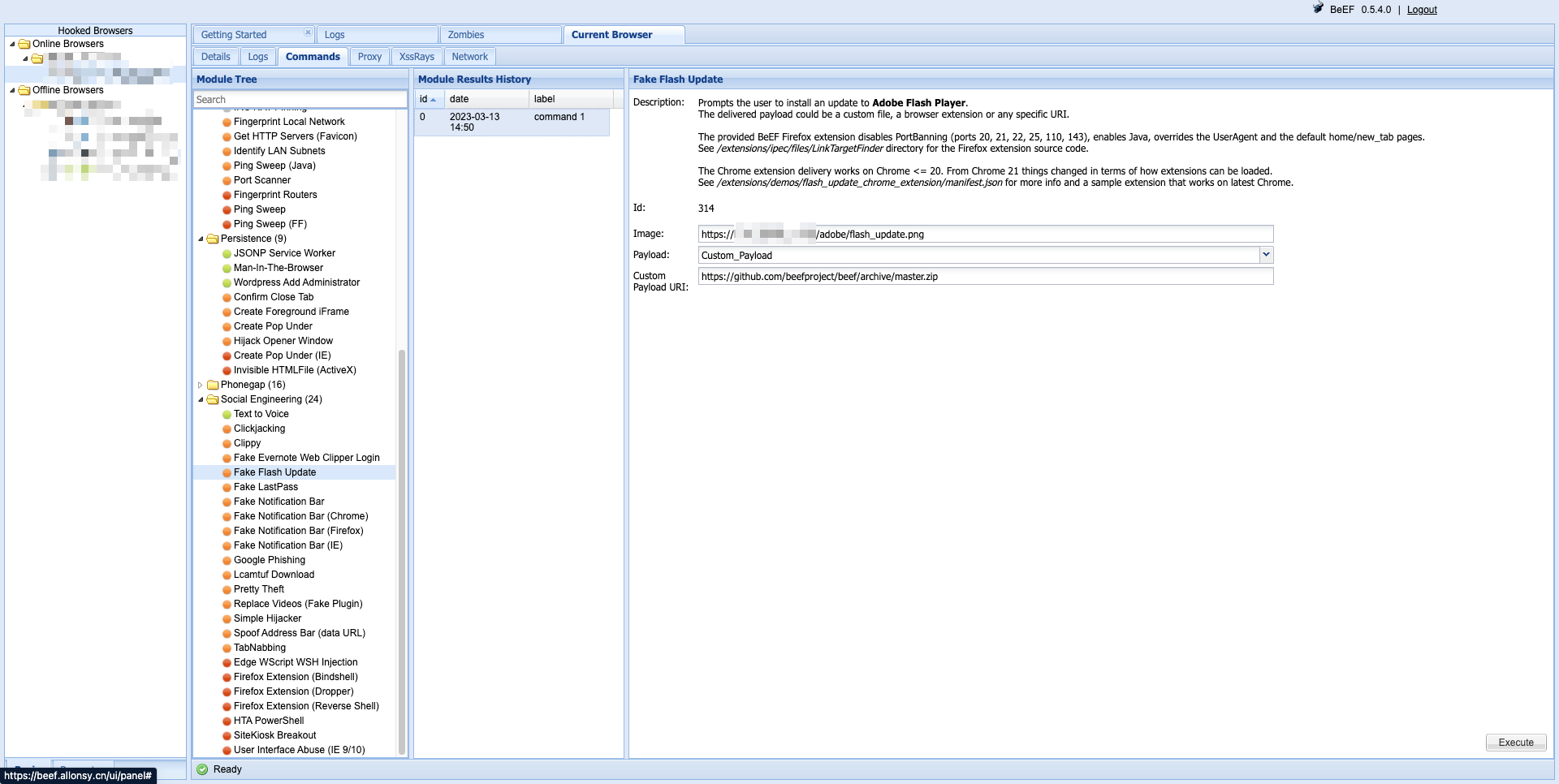

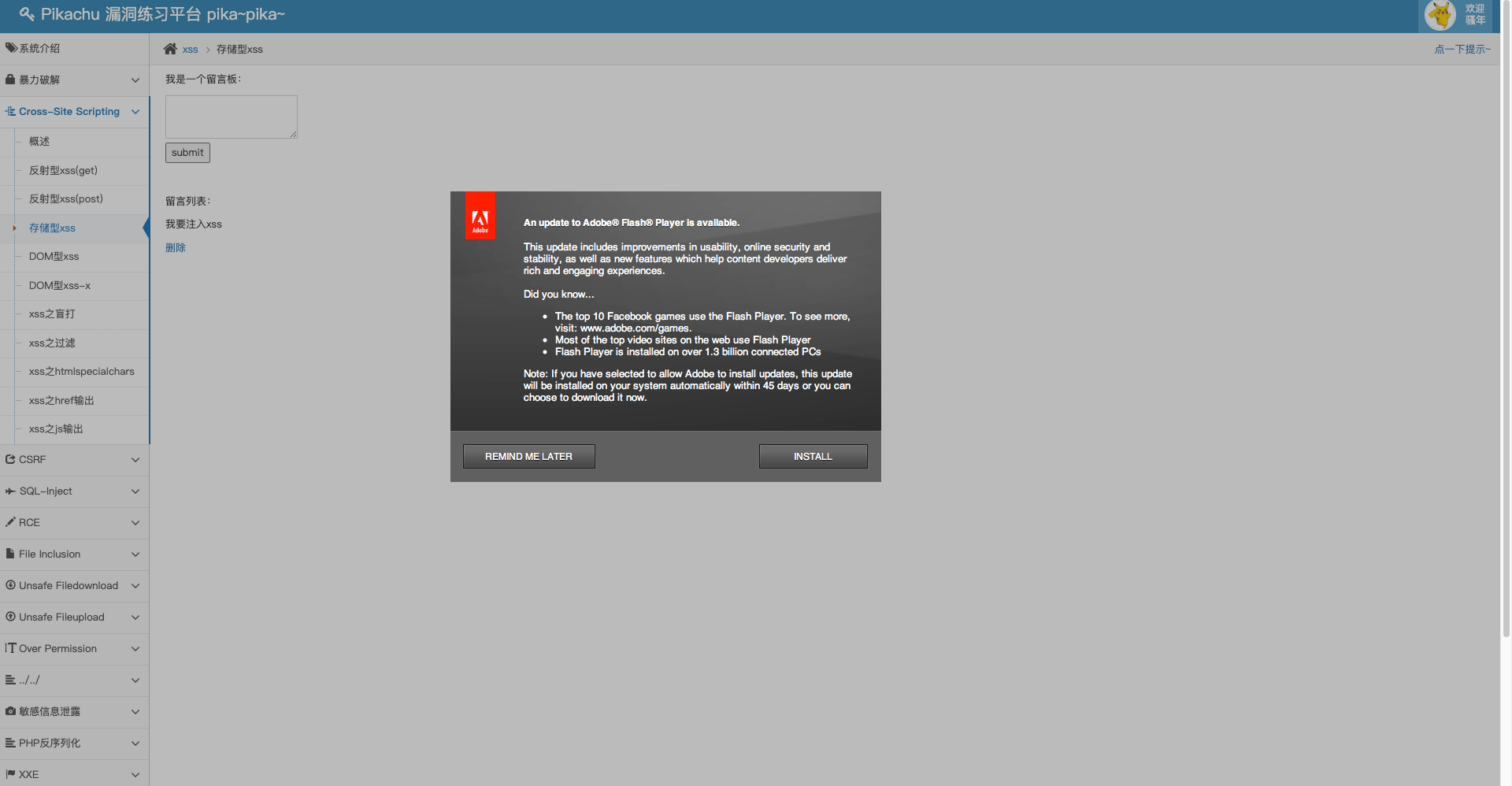

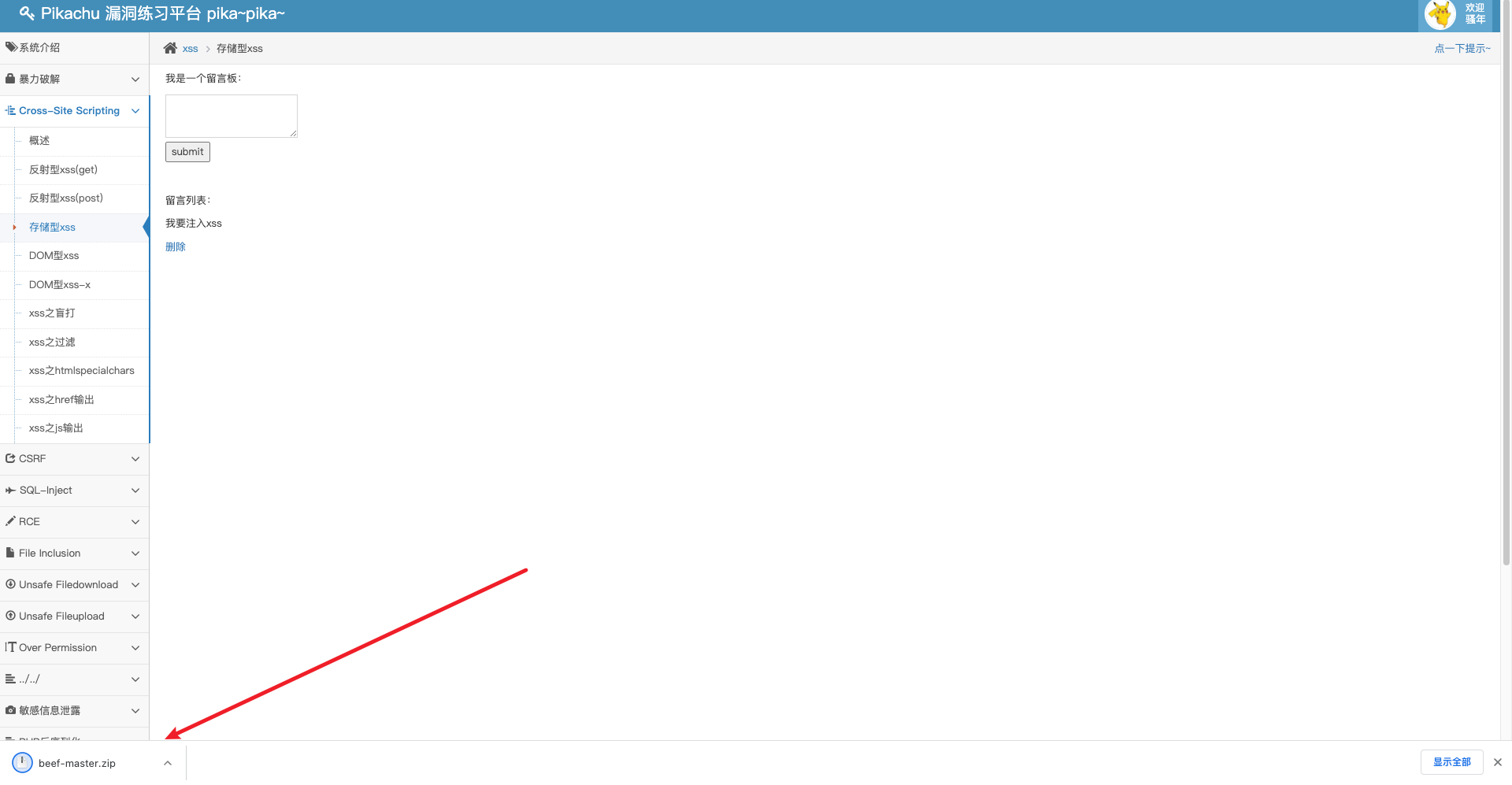

Flash

这里我们可以利用Flash更新页面钓鱼用户下载制定恶意文件

- beef

- 靶标

- 效果

Loading...